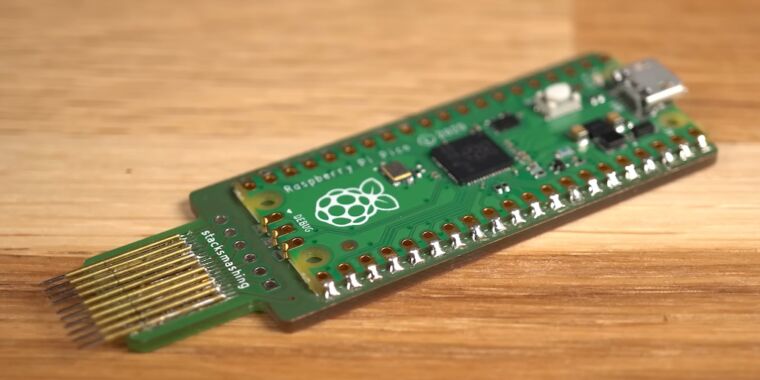

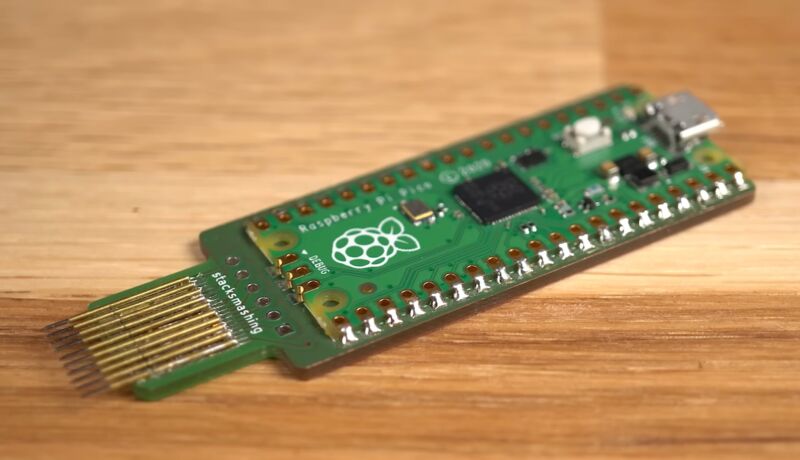

Minulý týždeň sa objavilo video bezpečnostného výskumníka StackSmashing Ukážte vykorisťovanie To môže prelomiť šifrovanie jednotky BitLocker od spoločnosti Microsoft za „menej ako 50 sekúnd“ pomocou vlastného PCB a Raspberry Pi Pico.

Tento exploit funguje tak, že Pi monitoruje komunikáciu medzi externým čipom TPM a zvyškom notebooku, ThinkPad X1 Carbon druhej generácie z roku 2014. Modul TPM uloží šifrovací kľúč, ktorý odomkne zašifrovaný disk a umožní ho prečítať, a modul TPM odošle tento kľúč na odomknutie disku, keď overí, že zvyšok počítača sa od zašifrovania disku nezmenil. Problém je v tom, že šifrovací kľúč sa odosiela v obyčajnom texte, čo umožňuje programu sniffer, ako je ten vyvinutý spoločnosťou StackSmashing, prečítať kľúč a potom ho použiť na odomknutie disku v inom systéme a prístup ku všetkým údajom na ňom.

Toto nie je nový exploit a StackSmashing to znova a znova povedal. O podobnej zraniteľnosti TPM sme informovali v roku 2021 a je to tu Najnovšie z roku 2019 Ktorý podobne používa lacný komoditný hardvér na zachytenie šifrovacieho kľúča s obyčajným textom cez rovnakú nízkopinovú komunikačnú (LPC) zbernicu, akú používa StackSmashing. Tento typ zneužitia je tak dobre známy, že spoločnosť Microsoft zahŕňa niektoré ďalšie kroky na zmiernenie Vo svojej dokumentácii BitLocker; Hlavnou novou inováciou v deme StackSmashing je komponent Raspberry Pi, čo je pravdepodobne časť dôvodu, prečo predajne ako Hackaday A Tomove zariadenia Zobral som to na prvom mieste.

Pôvodné video je do značnej miery zodpovedné za to, ako bol exploit vysvetlený, a táto prvá vlna hlásení aspoň spomenula dôležité detaily, ako napríklad skutočnosť, že exploit funguje iba na systémoch so samostatnými, nezávislými čipmi TPM alebo že sa veľmi podobá na iný softvér. Útoky sú roky dobre zdokumentované. Ale ako sa stalo v príbehu Cirkulujte a recirkulujte hoNiektoré správy odmietli tento druh nuansy a v podstate dospeli k záveru, že šifrovanie jednotky na všetkých počítačoch so systémom Windows sa dá triviálne prelomiť hardvérom v hodnote 10 dolárov a pár minútami času. Stojí za to objasniť, čo tento exploit je a čo nie.

Ktoré počítače sú ovplyvnené?

BitLocker je forma úplného šifrovania disku, ktorá sa používa hlavne na to, aby zabránila niekomu, kto vám ukradne váš laptop, vysunúť disk, nainštalovať ho do iného systému a získať prístup k vašim údajom bez potreby hesla vášho účtu. Mnoho moderných systémov Windows 10 a 11 štandardne používa BitLocker. Keď sa prihlásite do svojho konta Microsoft v systéme Windows 11 Home alebo Pro v systéme s TPM, váš disk sa zvyčajne automaticky zašifruje a kľúč na obnovenie sa odovzdá do vášho konta Microsoft. V systéme Windows 11 Pro môžete nástroj BitLocker zapnúť manuálne bez ohľadu na to, či používate účet Microsoft alebo nie, a zálohujte si kľúč na obnovenie, ako uznáte za vhodné.

Bez ohľadu na to by potenciálne zneužitie nástroja BitLocker mohlo ovplyvniť osobné údaje na miliónoch zariadení. Aký dôležitý je teda tento nový príklad starého útoku? Pre väčšinu ľudí je odpoveď pravdepodobne „nie celkom“.

Jedna prekážka vstupu útočníkov je technická: mnoho moderných systémov používa pevné TPM alebo fTPM zabudované priamo do väčšiny procesorov. V lacných strojoch to môže byť spôsob, ako ušetriť na výrobných nákladoch – prečo kupovať samostatný čip, ak môžete použiť len funkciu CPU, za ktorú už platíte? V iných systémoch, vrátane tých, ktoré propagujú kompatibilitu s bezpečnostnými procesormi Pluton od Microsoftu, sa predáva ako bezpečnostný prvok, ktorý špecificky zmierňuje tieto typy takzvaných „sniffovacích“ útokov.

Je to preto, že neexistuje žiadna externá komunikačná zbernica na rozpoznanie fTPM; Je zabudovaný v procesore, takže akákoľvek komunikácia medzi TPM a zvyškom systému prebieha aj v rámci procesora. Takmer všetky stolové počítače kompatibilné so systémom Windows 11 pre domácich majstrov budú používať hardvér fTPM, rovnako ako moderné lacné stolné počítače a notebooky. Preskúmali sme štyri najnovšie notebooky Intel a AMD od Acer a Lenovo do 500 USD, všetky s použitými pevnými modulmi TPM; To isté pre štyri stolové počítače pre domácich majstrov so základnými doskami od Asus, Gigabyte a ASRock.

Je iróniou, že ak používate špičkový prenosný počítač so systémom Windows, je o niečo pravdepodobnejšie, že váš prenosný počítač používa vyhradený externý čip TPM, čo znamená, že môžete byť zraniteľní.

Andrew Cunningham

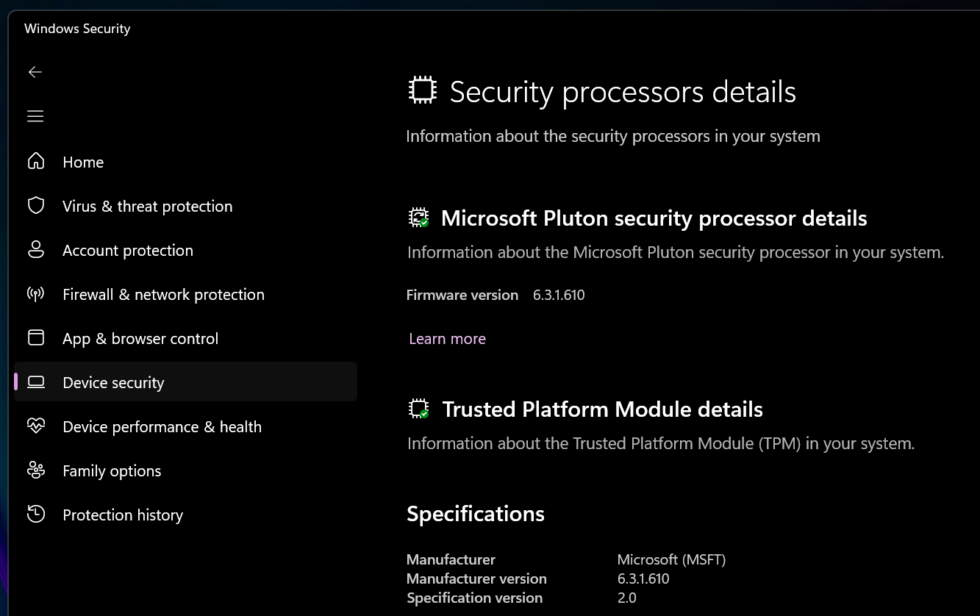

Najjednoduchší spôsob, ako zistiť, aký typ modulu TPM máte, je prejsť do Centra zabezpečenia systému Windows, prejsť na obrazovku Zabezpečenie zariadenia a kliknúť na položku Podrobnosti sprievodcu zabezpečením. Ak je výrobca zariadenia TPM uvedený ako Intel (pre systémy Intel) alebo AMD (pre systémy AMD), s najväčšou pravdepodobnosťou používate fTPM vášho systému a tento exploit nebude vo vašom systéme fungovať. To isté platí pre všetko, kde je spoločnosť Microsoft uvedená ako výrobca TPM, čo vo všeobecnosti znamená, že počítač používa Pluton.

Ak je však uvedený iný výrobca, pravdepodobne používate vlastný modul TPM. TPM od STMicroelectronics som videl v najnovšom Asus Zenbook, Dell XPS 13 a Lenovo ThinkPad strednej triedy. StackSmashing tiež zverejnil obrázky ThinkPad X1 Carbon Gen 11 s TPM A všetky piny, ktoré by niekto mohol potrebovať, aby sa pokúsil uniesť šifrovací kľúč, ako dôkaz, že nie všetky moderné systémy prešli na fTPM – niečo, čo som pôvodne tiež predpokladal. Pre notebooky vyrobené pred rokom 2015 alebo 2016 je prakticky zaručené, že budú používať hardvérové moduly TPM, ak sú k dispozícii.

To neznamená, že fTPM sú úplne neomylné. Niektorí výskumníci v oblasti bezpečnosti Bol som schopný poraziť fTPM na niektorých procesoroch AMD S „2-3 hodinami fyzického prístupu k cieľovému zariadeniu“. Firmvérové moduly TPM nie sú zraniteľné voči typu skutočného útoku založeného na Raspberry Pi, ktorý predviedol StackSmashing.

„Bacon ninja. Alcohol guru. Proud explorer. Passionate pop culture enthusiast.“